Εξυπηρέτηση πελατών

Ενεργοποίηση καταγραφής του Τείχους Προστασίας Windows Defender και ερμηνεία των log data

Κάθε σύγχρονο λειτουργικό σύστημα Windows διαθέτει το ενσωματωμένο τείχος προστασίας Windows Defender Firewall. Το εργαλείο αυτό προσφέρεται με πλήθος επιλογών, μεταξύ των οποίων και η καταγραφή των αποκλεισμένων ή επιτυχημένων συνδέσεων. Παραδόξως, αυτές οι επιλογές καταγραφής είναι απενεργοποιημένες από προεπιλογή.

Σε αυτόν τον οδηγό θα αναλύσουμε πώς ενεργοποιείς την καταγραφή στο Windows Defender Firewall και πώς ερμηνεύεις τα δεδομένα.

Ενεργοποίηση καταγραφής του Windows Defender Firewall

- Βήμα 1 Συνδέσου στον Windows Server σου μέσω Remote Desktop ή από τη κονσόλα του VPS.

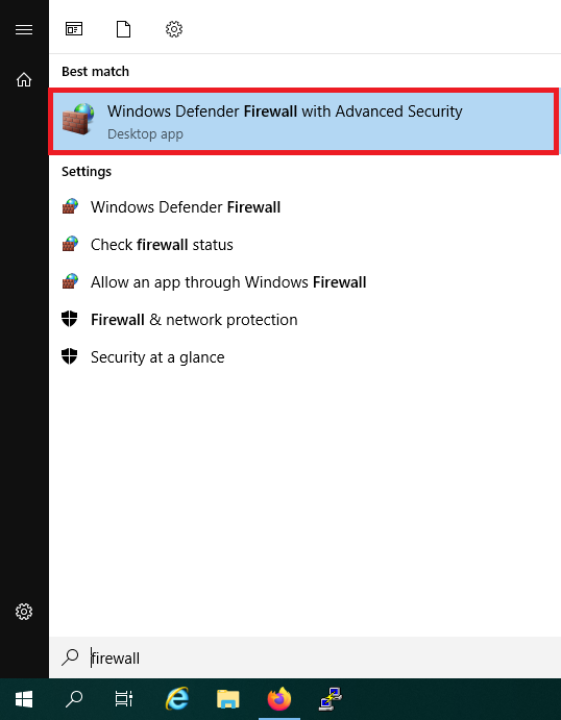

- Βήμα 2 Κάνε κλικ στο κουμπί Έναρξη (Start), πληκτρολόγησε «firewall» και επίλεξε «Windows Defender Firewall with Advanced Security» από τα αποτελέσματα αναζήτησης.

- Βήμα 3 Στο παράθυρο «Windows Defender Firewall with Advanced Security», κάνε κλικ στο δεξί τμήμα στο «Properties».

- Βήμα 4 Στο νέο παράθυρο που ανοίγει (στην καρτέλα «Domain Profile»), πάτησε «Customize» στην ενότητα «Logging».

- Βήμα 5 Μπορείς τώρα να ενεργοποιήσεις την καταγραφή και να προσαρμόσεις τις ακόλουθες ρυθμίσεις:

- Name: Όνομα και διαδρομή όπου αποθηκεύεται το αρχείο — προκαθορισμένο:

C:\Windows\system32\LogFiles\Firewall\pfirewall.log - Size limit (KB): Το μέγιστο μέγεθος του αρχείου καταγραφής (προκαθορισμένο 4 MB)

- Log dropped packets: Καταγραφή όταν το firewall αποκλείει κίνηση

- Log successful connections: Καταγραφή και των επιτυχημένων συνδέσεων — συνιστάται να το αφήσεις απενεργοποιημένο.

- Name: Όνομα και διαδρομή όπου αποθηκεύεται το αρχείο — προκαθορισμένο:

- Βήμα 6 Επέστρεψε στην καρτέλα «Private Profile» και επανάλαβε τα βήματα 4 & 5. Στη συνέχεια κάνε το ίδιο και στην καρτέλα «Public Profile». Κλείσε όλα τα παράθυρα του Windows Firewall.

- Βήμα 7 Τέλος, επανεκκίνησε το VPS. Αν δεν το κάνεις, ενδέχεται να σταματήσουν να ενημερώνονται τα αρχεία καταγραφής λόγω σύγκρουσης με την υπηρεσία «Base Filtering Engine».

Ερμηνεία δεδομένων καταγραφής του Windows Firewall

Τα δεδομένα από το αρχείο καταγραφής του Windows Firewall είναι σχετικά εύκολα στην ερμηνεία. Κάθε γραμμή περιλαμβάνει πεδία όπως:

- date: Ημερομηνία του συμβάντος

- time: Ώρα του συμβάντος

- action: Η ενέργεια του firewall (DROP για αποκλεισμό, ALLOW για επιτυχία)

- protocol: Πρωτόκολλο (TCP, UDP, ICMP)

- src‑ip: Η IP από όπου προήλθε η σύνδεση

- dst‑ip: Η IP προορισμού (εδώ συνήθως η δική σου VPS IP για DROP)

- src‑port: Πόρτα από όπου έγινε η προσπάθεια

- dst‑port: Πόρτα στην οποία έγινε η προσπάθεια (π.χ. 3389 για Remote Desktop)

- path: Κατεύθυνση της κίνησης: SEND (αποστολή), RECEIVE (λήψη), FORWARD, UNKNOWN

- pid: ID της διεργασίας που δημιούργησε το συμβάν

2022-10-21 12:04:12 DROP TCP 123.123.123.123 111.222.333.444 63573 3389 52 S 2140869953 0 8192 - - - RECEIVE 4

2022-10-21 12:04:49 ALLOW UDP 111.222.333.444 239.255.255.250 61929 1900 0 - - - - - - - SEND 932 Με βάση την ανάλυση: - Οι περιπτώσεις DROP επισημαίνουν αποκλεισμούς — χρειάζεται έλεγχος της αιτίας. - Οι περιπτώσεις SEND/ALLOW συνήθως δεν χρήζουν παρέμβασης, εκτός αν υποψιάζεσαι επίθεση.

Με αυτές τις ρυθμίσεις, η λειτουργία καταγραφής του Windows Defender Firewall σου δίνει πολύτιμα στοιχεία για την κίνηση στο hosting σου — καθιστώντας σε πιο έτοιμο να εντοπίσεις και να αντιδράσεις σε ύποπτες συνδέσεις.

Δεν έχετε βρει αυτό που ψάχνετε?

Επικοινωνήστε με τους ειδικούς μας, θα χαρούν να σας βοηθήσουν!

Επικοινωνήστε μαζί μας